برخورداری از امنیت سایبری در فضای مجازی آسان نیست

فعالیت های تحقیقاتی

نشر مقالات

پروژه های متن باز

کشف آسیب پذیری

مشارکت در مسابقات

آموزش آنلاین امنیت سایبری

گروه امنیت سایبری آنّون (Unk9vvN) بواسطه رشد چشم گیر علوم امنیت سایبری در دنیا، بر آن شد تا یک پلتفرم آموزشی آنلاین، جامع و کاملی را برای فعالین و علاقمندن این علوم جذاب، در ایران و همچنین کشور های خاورمیانه ای ایجاد نماید. این بستر آموزشی با بهترین کیفیت محتوای و استانداردهای آموزشی روز دنیا توسعه داده شده است و قرار است در شش حوزه کلیدی تست نفوذ، تیم قرمز، امنیت صنعتی، جرم شناسی دیجیتال، تیم آبی و ممیزی امنیت فعالیت نماید.

آخرین وبلاگ ها و وبینار ها

نقشه راه تست نفوذ وب

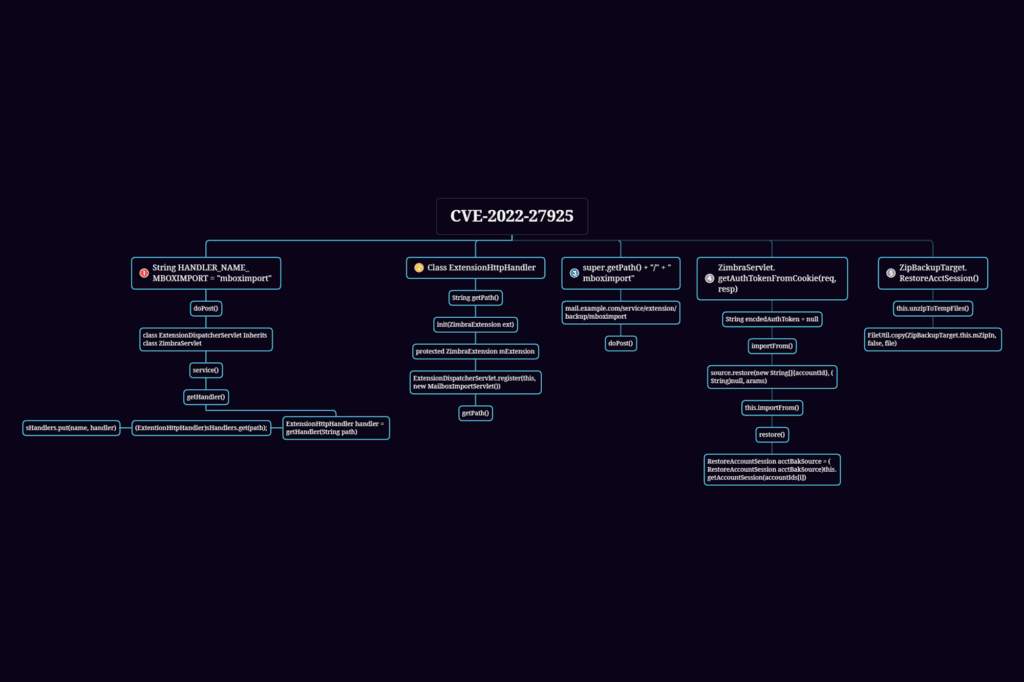

آسیب پذیری های روز صفر ایمیل سرور Zimbra

تحلیل تکنیکال جاسوس افزار پگاسوس (قسمت اول)

برخی مشتریان ما

شبیه سازی تهاجمی

یکی از راه های بالا بردن سطح امنیت در یک سازمان، این است که سناریو های مختلف حملات سایبری سطح پیشرفته بهصورت شبیه سازی شده بر روی سازمان مربوط پیادهسازی شود و با استفاده از ترکیب تخصص های تست نفوذ و تیم قرمز، تمامی آسیب پذیری و نقص های زیرساختی امنیت دفاعی را مورد ارزیابی قرار گیرد. این ارزیابی ها مبتنی بر تکنیک های تیم های Advanced Persistent Threat میباشد. پلن هایی مانند نامحسوس در مقابل مکانیزم های دفاعی و فیلترسازی کانال ارتباطی با خط فرمان، که این امور باعث میشود تا مرکز کنترل امنیت (SOC) مورد ارزیابی قرار گیرد تا در برابر یک حمله واقعی واکنش های قابل پیش بینی از خود نشان دهد.

شکارچی باگ

شکارچیان همواره به دنبال کشف آسیب پذیری هستند و تمرکز خود را بر روی اشتباهات کد نویسی میگذارند، از این روی استفاده از شکارچیان باگ در کنار دیگر مکانیزم های ایمنساز، میتواند یک گزینه مناسب برای کشف حفره هایی باشند که عامل یک حمله سایبری هستند. برنامه های جایزه در مقابل باگ هم از همین استراتژی بهره میبرند و شرکت ها در کنار تمامی مکانیزم های خود از این پتانسیل به نفع خود بهره میگیرند، تیم تحقیقاتی ما همواره با شرکت در مسابقات CTF و برنامه های جایزه در قبال باگ، خود را در این حوزه تقویت می نماید، از این روی میتوانید در برنامه های کشف باگ ما که بهصورت اختصاصی به مشتریان ارائه میشود وارد شوید.

عملیات تدافعی

یکی از الزامات هر سازمان استفاده از راهکارهای تدافعی است، بدین معنی که باید در کنار استقرار دستگاه ها و نرمافزار های دفاعی مانند NIDS\HIDS و EDR، از پتانسیل نیروهای متخصص هم استفاده شود، متخصصین حوزه امنیت دفاعی به دو شاخه تیم آبی و جرم شناسی تقسیم میشوند که متخصصین تیم آبی راهاندازی، پیکربندی و نظارت بر مکانیزم های دفاعی را انجام میدهند، تیم جرم شناسی دیجیتال مکملی بوده که مسئولیت شکار تهدید و جمعآوری اطلاعات تهدید را بر عهده دارد، از دیگر وظایف تیم های جرم شناسی انجام عملیات مهندسی معکوس است که در مواقعی که باج افزار استفاده شده باشد، عملیات خنثی سازی را انجام میدهند.